Материалы по тегу: информационная безопасность

|

18.03.2025 [20:08], Татьяна Золотова

«Аквариус» интегрирует российские крипточипы в свои устройства

hardware

аквариус

аладдин рд

информационная безопасность

кии

криптография

сделано в россии

шифрование

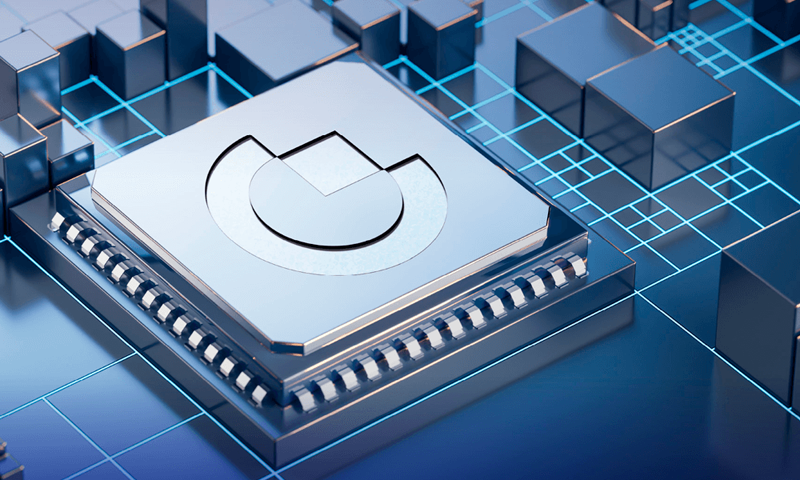

ГК «Аквариус» совместно с разработчиками «Аладдин» и «Актив» интегрирует крипточипы в свои устройства на аппаратном уровне. Это решение позволит российским предприятиям повысить безопасность своей ИТ-инфраструктуры без дополнительных программных доработок. Разработанные чипы безопасности обеспечивают хранение криптографических ключей, а также поддерживают критически важные процессы: аутентификацию доверенных устройств, безопасную загрузку ПО и защиту каналов передачи данных. Модули безопасности могут быть эффективно использованы при создании доверенных изделий для КИИ-отраслей: промышленности, энергетики, медицины и финансового сектора. Пока проект находится на стадии пилота, по его завершению будет запущено серийное производство. Как отмечают в «Аквариусе», в отрасли все больше внимания уделяется вопросам аппаратной безопасности. Предстоящие изменения в регуляторной базе подтверждают необходимость интеграции чипов безопасности в устройства. До 1 января 2025 года на объектах КИИ должен быть завершен процесс импортозамещения всего ПО и программно-аппаратных комплексов (ПАК).

Источник изображения: «Актив» Согласно данным ФСТЭК России, около 47 % из 170 российских организаций критической информационной инфраструктуры (КИИ), защита от киберугроз находится в критическом состоянии. Лишь у 13 % из них установлен минимальный базовый уровень защиты, а у около 40 % он относится к низким. В числе типовых недостатков в защите КИИ представитель ФСТЭК назвал отсутствие двухфакторной аутентификации и критические уязвимости на периметре IT-инфраструктур.

13.03.2025 [23:41], Татьяна Золотова

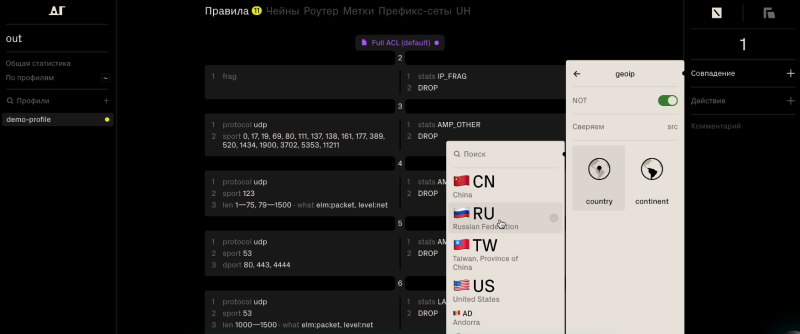

Быстрее и удобнее: Servicepipe модернизировал ядро системы сетевой защиты DosGateРоссийский разработчик решений для анализа и фильтрации нежелательного трафика Servicepipe обновил ядро DosGate, адаптивной системы защиты ИТ-инфраструктуры от DDoS-атак и сетевых угроз, доступной в виде ПО и ПАК. Разработчики провели масштабный рефакторинг формирования сетевых инструкций внутри BPF-программ. В результате фактический прирост производительности составил 15 %. Кроме того, теперь в дампах (создаваемых в сессионном модуле) можно увидеть, каким правилом был сброшен пакет. Это позволяет легко определить, какие контрмеры отфильтровывают конкретный трафик. Также теперь можно использовать отрицание для протокола непосредственно в правиле, что позволяет сбрасывать весь трафик, за исключением выбранного протокола. Ранее для этой задачи требовалось применение локальных меток. При поиске по IP-адресам в метках теперь автоматически отображается географический регион адреса, что облегчает анализ и реагирование на угрозы. В DosGate появилась валидация IPv4-опций «из коробки», что обеспечивает автоматическую блокировку множества IP-атак, таких как некорректная IP-фрагментация. Обновление ядра не только увеличивает производительность решения, но и упрощает интеграцию DosGate в современные системы безопасности, включая NGFW и WAF, для которых DosGate с его пакетным и сессионным фильтрами может выполнять предварительную очистку трафика. Особенно актуально подобное внедрение DosGate в системах, где требуется комплексная, многоуровневая защита, и необходима гарантированная устойчивость к сложным киберугрозам.

13.03.2025 [23:30], Владимир Мироненко

Бывший глава Google предупредил об опасности стремления США к доминированию в области ИИ

software

безопасность

ии

информационная безопасность

китай

прогноз

разработка

санкции

сша

ускоритель

цод

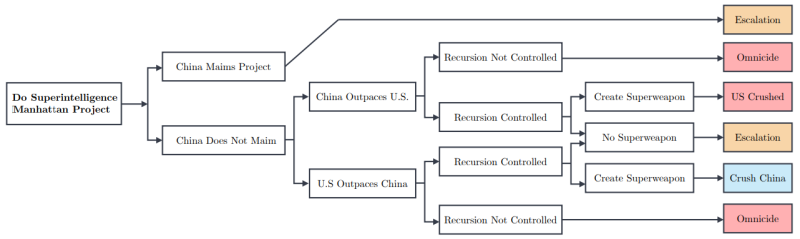

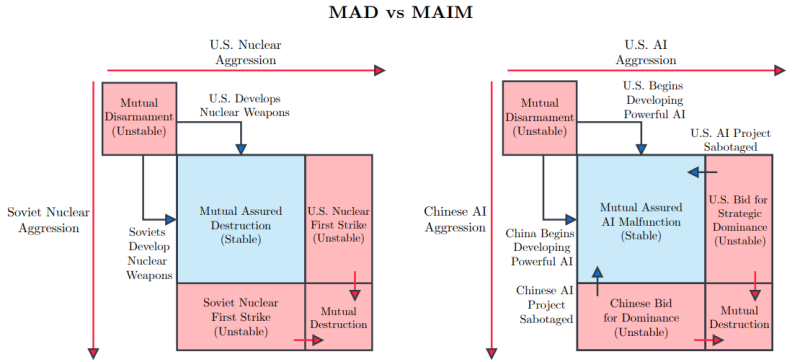

Бывший глава Google Эрик Шмидт (Eric Schmidt) опубликовал статью «Стратегия сверхразума» (Superintelligence Strategy), написанную в соавторстве с Дэном Хендриксом (Dan Hendrycks), директором Центра безопасности ИИ, и Александром Вангом (Alexandr Wang), основателем и генеральным директором Scale AI, в которой высказывается мнение о том, что США следует воздержаться от реализации аналога «Манхэттенского проекта» для достижения превосходства в области ИИ, поскольку это спровоцирует упреждающие киберответы со стороны, например, Китая, пишет The Register. Авторы статьи утверждают, что любое государство, которое создаст супер-ИИ, будет представлять прямую угрозу для других стран, и они, стремясь обеспечить собственное выживание, будут вынуждены саботировать такие проекты ИИ. Любая «агрессивная попытка одностороннего доминирования в области ИИ приведёт к превентивному саботажу со стороны конкурентов», который может быть реализован в виде шпионажа, кибератак, тайных операций по деградации обучения моделей и даже прямого физического удара по ИИ ЦОД. Авторы считают, что в области ИИ мы уже близки к доктрине взаимного гарантированного уничтожения (Mutual Assured Destruction, MAD) времён Холодной войны. Авторы дали нынешнему положению название «гарантированное взаимное несрабатывание ИИ» (Mutual Assured AI Malfunction, MAIM), при котором проекты ИИ, разрабатываемые государствами, ограничены взаимными угрозами саботажа. Вместе с тем ИИ, как и ядерные программы в своё время, может принести пользу человечеству во многих областях, от прорывов в разработке лекарств до автоматизации процессов производства, использование ИИ важно для экономического роста и прогресса в современном мире. Согласно статье, государства могут выбрать одну из трех стратегий.

Комментируя предложение Комиссии по обзору экономики и безопасности США и Китая (USCC) о госфинансирования США своего рода «Манхэттенского проекта» по созданию суперинтеллекта в какому-нибудь укромном уголке страны, авторы статьи предупредили, что Китай отреагирует на этот шаг, что приведёт лишь к длительному дисбалансу сил и постоянной нестабильности. Авторы статьи считают, что государства должны отдавать приоритет доктрине сдерживания, а не победе в гонке за искусственный сверхразум. MAIM подразумевает, что попытки любого государства достичь стратегической монополии в области ИИ столкнутся с ответными мерами со стороны других стран, а также приведут к соглашениям, направленным на ограничение поставок ИИ-чипов и open source моделей, которые по смыслу будут аналогичны соглашениям о контроле над ядерным оружием. Чтобы обезопасить себя от атак на государственном уровне с целью замедлить развитие ИИ, в статье предлагается строить ЦОД в удалённых местах, чтобы минимизировать возможный ущерб, пишет Data Center Dynamics. Тот, кто хочет нанести ущерб работе других стран в сфере ИИ, может начать с кибератак: «Государства могут “отравить” данные, испортить веса и градиенты моделей, нарушить работу ПО, которое обрабатывают ошибки ускорителей и управляет питанием и охлаждением…». Снизить вероятность атак поможет и прозрачность разработок. ИИ можно использовать для оценки безопасности других ИИ-проектов, что позволит избежать атак на «гражданские» ЦОД. Вместе с тем не помешает и прозрачность цепочек поставок. Поскольку ИИ-ускорители существуют в реальном, а не виртуальном мире, отследить их перемещение не так уж трудно. Таким образом, даже устаревшие или признанные негодными чипы не смогут попасть на чёрный рынок — их предлагается утилизировать с той же степенью ответственности, что и химические или ядерные материалы. Впрочем, соблюдение всех этих рекомендаций не устранит главную проблему — зависимость от Тайваня в плане производства передовых чипов, которая является критической для США, говорят авторы статьи. Поэтому западным странам следует разработать гарантированные цепочки поставок ИИ-чипов. Для этого потребуются значительные инвестиции, но это необходимо для обеспечения конкурентоспособности.

07.03.2025 [12:15], Сергей Карасёв

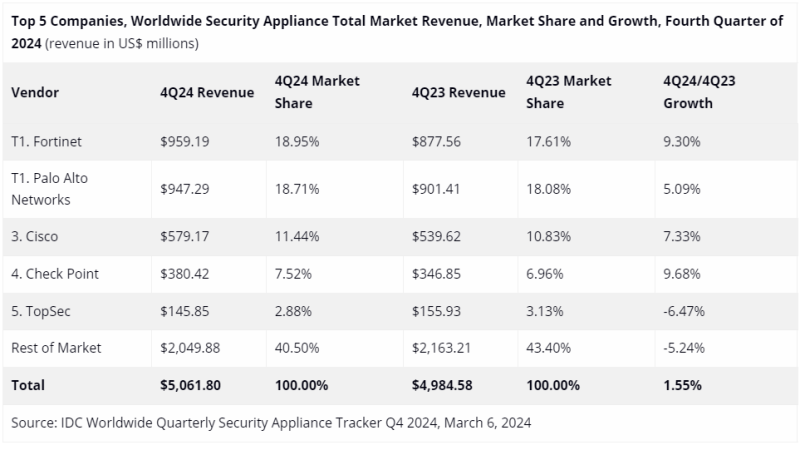

Квартальный объём мирового рынка устройств информационной безопасности достиг $5,1 млрдКомпания IDC опубликовала результаты исследования мирового рынка устройств обеспечения безопасности (Security Appliance) в IV квартале 2024 года. Объём отрасли достиг $5,1 млрд, что на $77 млн, или на 1,5 %, больше по сравнению с показателем годичной давности. Аналитики учитывают отгрузки таких продуктов, как брандмауэры, системы защиты от сетевых угроз (UTM), средства обнаружения и предотвращения вторжений (IPS) и пр. В штучном выражении квартальные поставки данного оборудования за год поднялись на 2,7 %, достигнув 1,2 млн единиц. Крупнейшим игроком глобального рынка является Fortinet с выручкой в размере $959,19 млн по итогам IV квартала 2024 года и долей 18,95 %. Годом ранее эта компания занимала 17,61 % отрасли. На втором месте располагается Palo Alto Networks, получившая $947,29 млн и укрепившая позиции с 18,08 % до 18,71 %. Замыкает тройку Cisco, у которой продажи составили $579,17 млн, а рыночная доля увеличилась в годовом исчислении с 10,83 % до 11,44 %. В пятёрку ведущих поставщиков также входят Check Point и TopSec с выручкой соответственно $380,42 млн и $145,85 млн и долями 7,52 % и 2,88 %. Все прочие производители сообща получили $2,05 млрд выручки, что соответствует 40,50 %. В исследовании сказано, что в последней четверти 2024 года наиболее высокие темпы роста показал регион ЕМЕА (Европа, Ближний Восток и Африка) — 12,4 % в годовом исчислении. При этом максимальный показатель зафиксирован в Западной Европе, где продажи поднялись на 15,4 %. Вместе с тем в Азиатско-Тихоокеанском регионе произошло падение на 4,4 %.

06.03.2025 [21:36], Владимир Мироненко

Google раскрыла детали уязвимости в процессорах AMD и опубликовала инструментарий для анализа и изменения их микрокодаСпециалисты Google Security Team сообщили детали уязвимости (CVE-2024-56161), позволяющей обойти механизм проверки цифровой подписи при обновлении микрокода в процессорах AMD на базе микроархитектуры от Zen1 до Zen4, о чём пишет ресурс OpenNet. Уязвимости присвоен рейтинг опасности CVSS 7,2 балла из 10, что говорит о серьёзности проблемы. «Неправильная проверка подписи в загрузчике исправлений микрокода CPU AMD может позволить злоумышленнику с привилегиями локального администратора загрузить вредоносный микрокод», — говорится в сообщении Google. Исследователи известили AMD об обнаруженной уязвимости 25 сентября 2024 года. Уязвимость, сделавшая возможной загрузку собственных патчей для микрокода процессоров AMD Zen 1-4, вызвана использованием для верификации вместо рекомендованных хеш-функций алгоритма CMAC, который не подходит для этого и не защищён от подбора коллизий. Компания AMD устранила уязвимость в декабрьском обновлении микрокода путём замены CMAC на криптографически стойкую хеш-функцию. Google также опубликовала под лицензией Apache 2.0 инструментарий Zentool, с помощью которого можно анализировать микрокод, манипулировать им и создавать патчи для изменения микрокода в процессорах AMD Zen. Zentool включает команды: zentool edit — редактирует параметры файлов с микрокодом, изменяет микрокод и заменяет отдельные инструкции; zentool print — выводит информацию о структурах и параметрах микрокода; zentool load — загружает микрокод в CPU; zentool resign — корректирует цифровую подпись с учётом добавленных в микрокод изменений. Также в состав Zentool входят утилиты mcas и mcop с реализациями ассемблера и дизассемблера для микрокода. Специалисты Google также подготовили руководство по микроархитектуре RISC86, применяемой в микрокоде AMD, и рекомендации по созданию собственного микрокода с пояснением, как создавать собственные процессорные инструкции, реализуемые на микрокоде RISC86, менять поведение существующих инструкций и загружать изменения микрокода в процессор.

05.03.2025 [10:27], Сергей Карасёв

«Гравитон» представил сетевые платформы для обеспечения кибербезопасности

apollo lake

comet lake

elkhart lake

intel

intel atom

гравитон

информационная безопасность

россия

сделано в россии

сети

Российский производитель вычислительной техники «Гравитон» анонсировал сетевые платформы для создания доверенных программно-аппаратных комплексов (ПАК) в области кибербезопасности. Изделия подходят для развёртывания межсетевых экранов, VPN-шлюзов, систем SD-WAN, балансировщиков трафика, систем фильтрации контента и обнаружения сетевых атак и пр. В семейство вошли модели С100, С200/C210 и С300: все они выполнены на процессорах Intel. Утверждается, что архитектура устройств в части интерфейсов соответствует запросам и особенностям российского рынка средств защиты информации. Решения разработаны с учётом требований постановления Правительства РФ от 14.11.2023 №1912, то есть относятся к классу доверенных ПАК. Вариант С100 в настольном форм-факторе оборудован чипом Celeron N3350 (Apollo Lake) и до 8 Гбайт DDR3L-1866 (1 × SO-DIMM; non-ECC). Есть слот M.2 Key B 2242 для SSD с интерфейсом SATA-3 (до 1 Тбайт), а также разъём Full-size PCI Express Mini Card (PCIe/USB; плюс слот для SIM-карты), что позволяет добавить адаптер Wi-Fi или модем 4G. Доступны три сетевых порта 1GbE RJ-45 (Intel I210), два порта USB 3.0 и интерфейс HDMI. Габариты составляют 146 × 118,2 × 26 мм, масса — 284 г. Модели С200 и C210 средней производительности предназначены для малых офисов и филиалов предприятий. Они несут на борту процессор Atom x6425E (Elkhart Lake) и до 32 Гбайт DDR4-3200 (2 × SO-DIMM; non-ECC). Есть слот M.2 Key M 2242 для SATA SSD и посадочное место для SFF-накопителя с интерфейсом SATA-3. Кроме того, предусмотрены разъёмы Half-size Mini PCIe (PCIe + USB 2.0), Full-size Mini PCIe (USB 2.0), M.2 Key B 3052/3042 (USB 2.0 + USB 3.0), M.2 Key E 2230 (USB 2.0/PCIe) и два слота для карт Nano-SIM. Сетевые порты могут быть выполнены по схеме 4 × 1GbE RJ-45 или 2 × 1GbE RJ-45 + 2 × 1GbE SFP (Intel I350). Плюс к этому имеются три порта 2.5GbE RJ-45 (MaxLinear GPY211), два порта USB 3.0 и интерфейс HDMI. Устройство имеет размеры 257 × 197 × 44 мм и весит 1,6 кг. Версия С200 предназначена для настольного размещения, а модификация С210 выполнена в корпусе для монтажа в серверную стойку. Наконец, высокопроизводительная платформа С300 для установки в стойку может комплектоваться чипом Xeon W-1200 или Core i9/i7/i5/i3 десятого поколения (Comet Lake). Поддерживается до 128 Гбайт DDR4-2933 ECC/non-ECC UDIMM в виде четырёх модулей. Реализованы слоты PCIe x8 (опционально через райзер), M.2 Key E 2230 (PCIe x1), M.2 Key M 2242/2280 (PCIe x4; опционально через райзер), Full-Size Mini PCIe (PCIeX1/SATA, USB2.0) и Nano-SIM. Доступны восемь портов 1GbE RJ-45 и два порта SFP (Intel I350) с возможностью расширения до 24 сетевых портов, интерфейсы USB 3.0 (×2) и HDMI. Кроме того, упомянуты два посадочных места для SFF-накопителей SATA-3. Габариты составляют 430 × 450 × 44 мм, масса — 7,3 кг. Все новинки могут эксплуатироваться при температурах от 0 до +40 °C. Предоставляется трёхлетняя гарантия. Внесение устройств в реестр Минпромторга России и начало серийного производства запланированы на II квартал 2025 года.

03.03.2025 [22:54], Татьяна Золотова

Государство активно закупается отечественными ИБ-решениямиРынок программного обеспечения (ПО) для информационной безопасности (ИБ) в государственном секторе в 2024 году вырос на 13 % по сравнению с предыдущим годом. Об этом сообщает «Коммерсант» со ссылкой на поисково-аналитическую систему по управлению тендерами «Тендерплан». В рамках закупок, регулируемых 44-ФЗ (охватывает госорганы и бюджетные организации) рост общего объема закупок составил 8,6 %, начальная максимальная цена контрактов выросла с 17,4 млрд руб. до 18,9 млрд руб. год к году, По 223-ФЗ (госкомпании) закупки увеличились до 24 %, суммы контрактов — с 10,8 млрд руб. до 13,4 млрд руб. Эксперты связывают рост рынка не только с тем, что госкомпании стали чаще внедрять решения первой необходимости и узкоспециализированные, но и с увеличением средней начальной цены продуктов. В этом отношении наибольший прирост отмечен у «КриптоПро» и «ИнфоТекс». По данным «Контур. Закупок», количество тендеров в 2024 году изменилось не значительно: по 44-ФЗ — 5,7 тыс. (5,6 тыс. в 2023 году), по 223-ФЗ, как и в 2023 году, — 1,9 тыс. При этом показатель начальной максимальной цены контрактов в 44-ФЗ снизился с 24,7 % до 22,7 %, в 223-ФЗ, наоборот, вырос с 24,9 % до 26,5 %. В «Контур. Закупках» такие показатели объясняют тем, что в рамках 44-ФЗ закупки проводят бюджетные организации (школы, больницы, администрации), где требования к услугам могут быть более стандартизированными. В свою очередь в закупках по 223-ФЗ участвуют госкорпорации и крупные госкомпании, которым требуются более специализированные и технически сложные услуги.

03.03.2025 [22:08], Татьяна Золотова

DDoS-атаки на API выросли в два раза — под прицелом ритейл и банкиВ IV квартале 2024 года количество DDoS-атак на API увеличилось вдвое по сравнению с тем же кварталом 2023 года. При этом 70 % DDoS-атак на API пришлось на ритейл и банки, об этом сообщает аналитический центр компании StormWall. Проанализировав данные клиентов, эксперты StormWall обнаружили, что за отчетный период 38 % DDoS-атак на API пришлось на ритейл (рост на 26 %), 32 % — на банковскую индустрию (рост на 22 %). На рост инцидентов повлияла потребительская активность в дни распродаж «Черная пятница» и подготовка к Новому году, в том числе возрастающий пик платежей в Новогодние праздники. Как поясняют в компании, DDoS-атаки на API направлены на перегрузку серверов, обрабатывающих запросы к API, путем отправки огромного количества запросов. В итоге компании теряют доступ к сервисам, что приводит к простоям и ухудшению пользовательского опыта, финансовым потерям из-за остановки бизнес-процессов.

Источник изображения: StormWall Атаки на API могут иметь такие последствия, как потеря данных, компрометация системы, изменение логики работы приложения или полный выход из строя системы. Достаточно найти уязвимость или вызвать чрезмерную нагрузку на конкретный эндпойнт. Запросы к API часто выглядят как легитимный трафик, что затрудняет их обнаружение и фильтрацию по сравнению с более очевидными атаками типа HTTP Flood. Противостоять DDoS-атакам на API помогут системы мониторинга трафика для обнаружения аномалий, использование WAF для фильтрации вредоносного трафика, создание резервных копий данных и план действий при инцидентах.

03.03.2025 [19:50], Татьяна Золотова

До 40 % данных в российских компаниях — цифровой мусорПочти половина данных в информационных системах российских компаний не приносят пользы организациям, являясь, по сути, цифровым мусором. Об этом говорится в отчете компании Makves (ГК «Гарда»), посвященном проблемам хранения, обработки и защиты неструктурированных данных в российских компаниях в 2024 году. В процессе подготовки исследования было обработано более 125 Tбайт данных и 500 тыс. учетных записей корпоративных пользователей. Специалисты Makves проанализировали, есть ли в системах организаций неактивные пользователи, пользователи с необязательными или бессрочными паролями и уволенные сотрудники с активным доступом к данным. Также были проверены файлы и папки с нарушениями прав доступа, находящиеся в общем доступе конфиденциальные данные и объем дубликатов файлов. Среди основных уязвимостей наиболее популярными стали слабые пароли, хранение устаревших данных и личных данных сотрудников, проблемы с управлением доступом. Почти во всех организациях (95 %) в системах «живут» бывшие сотрудники с оставшимся активным доступом к корпоративным ресурсам. Более половины компаний (60 %) используют уязвимые пароли. В среднем 40 % файлов остаются невостребованными более пяти лет, при этом занимая ресурсы и усложняя управление информацией. Кроме того, до 35 % файлового пространства в организациях занимают личные данные сотрудников, не имеющие отношения к бизнес-процессам. Как отмечают в компании, хранение устаревших данных приводит к росту операционных затрат и увеличивает нагрузку на ИТ-инфраструктуру.

03.03.2025 [18:49], Татьяна Золотова

UserGate запустил «Экспресс-аудит защищенности» для малого и среднего бизнесаРазработчик ИБ-решений UserGate предложил предприятиям малого и среднего бизнеса услугу «Экспресс-аудит защищенности». Сервис проводит комплексную проверку защищенности периметра корпоративной инфраструктуры компании, выявляет ее уязвимости, слабые места и возможные риски. Проект «Экспресс-аудит защищенности» направлен на повышение информированности бизнеса о вопросах информационной безопасности и киберрисков. Сервис предоставляется Центром мониторинга и реагирования (Monitoring and Response Center, MRC) UserGate, который в режиме 24х7 занимается поиском, изучением и нейтрализацией информационных угроз, также проводит мониторинг корпоративной инфраструктуры заказчика. UserGate объявил о запуске собственного центра мониторинга информационной безопасности — облачной системы Security Operations Center (SOC) в апреле 2024 года. Платформа работает по модели SOC as a Service (облачная услуга, предоставляющая компании возможности для мониторинга, анализа и защиты ее ИТ-инфраструктуры от киберугроз), что позволяет экономить средства, избежав необходимости создания своих служб реагирования на угрозы. |

|